- I cybercriminali impiegano tattiche ingannevoli, a partire dall’inserire ripetutamente password errate per bloccare i conti bancari e tendere trappole.

- I falsi rappresentanti si spacciano per funzionari della banca, usando telefonate per manipolare le vittime a installare app dannose che concedono accesso non autorizzato.

- I truffatori sfruttano informazioni facilmente accessibili online, come numeri di conto ed email, per eseguire i loro schemi.

- Adottare abitudini prudenti online è fondamentale: verifica le connessioni bancarie, ispeziona email e link, e evita app sconosciute.

- Evita di usare Wi-Fi pubblici insicuri e stazioni di ricarica USB pubbliche per proteggere informazioni sensibili.

- Installa app esclusivamente da fonti ufficiali come il Google Play Store o App Store per una maggiore sicurezza.

- La vigilanza nel proteggere le informazioni personali è cruciale per ostacolare le tattiche sofisticate dei cybercriminali.

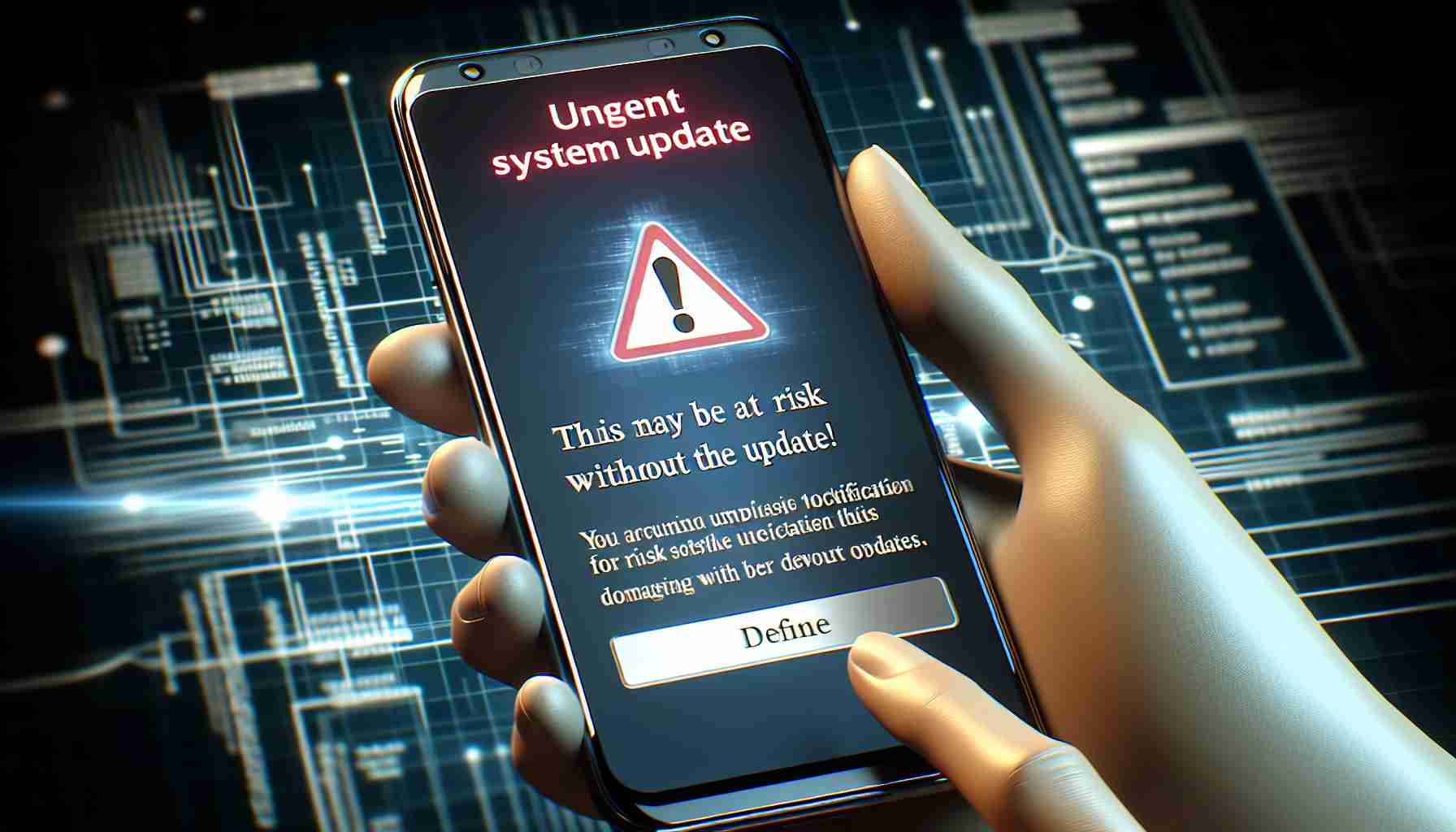

Nel contesto della rivoluzione digitale, una nuova ondata di cybercriminali sta silenziosamente bloccando le persone fuori dai propri conti bancari usando tattiche disturbantemente astute. Si inizia con un semplice gesto: inserire ripetutamente la password errata. Questa azione apparentemente innocua attiva i protocolli di sicurezza della banca, bloccando l’account e tendendo la trappola. Il criminale poi cambia strategia, indossando la maschera di un funzionario bancario.

Immagina questo: una telefonata arriva durante la cena, la voce all’altro capo sembra ufficiale e rassicurante. Ma sotto questa facciata si nasconde il pericolo. Questo impersonatore guida la vittima in difficoltà attraverso passaggi che sembrano confortanti ma nascondono intenzioni maligne. Le vittime, colte di sorpresa, potrebbero essere persuase a installare un’app apparentemente legittima. Senza saperlo, questa app è un cavallo di Troia, aprendo il loro dispositivo a un accesso non autorizzato.

Queste operazioni segrete prosperano su informazioni facilmente accessibili online. Con solo un pizzico di dati pubblicamente disponibili—che si tratti di numeri di conto o email—i truffatori pianificano le loro strategie. La vittima, senza sapere, alimenta il piano del criminale a ogni passo.

Tuttavia, c’è un faro di speranza. Adottando abitudini di igiene digitale intelligenti, si può barricarsi contro questi banditi digitali. Assicurarsi che le connessioni siano a canali bancari ufficiali, esaminare email e link prima di cliccare e schivare il richiamo seducente di app sconosciute può fortificare le proprie difese. Ulteriori misure di protezione comprendono evitare Wi-Fi pubblici insicuri e quelle stazioni di ricarica USB pubbliche così tentatrici.

Per una protezione ulteriore, fidati solo dei terreni sacri del Google Play Store ufficiale o dell’App Store per le installazioni delle app. La vigilanza è la guardia definitiva. In un mondo dove le informazioni sono una valuta, pesate le vostre con attenzione e sospetto.

Nota chiave: In questa giungla digitale, le tue informazioni personali sono la tua fortezza—proteggile fieramente. Rimani vigile nei confronti della danza sofisticata di inganni tessuta dai cybercriminali, e potrai stare alla larga dalle loro mani avidi.

Attenzione al Nuovo Blitz Cyber: Proteggi il Tuo Conto Bancario dalle Inganni Digitali

Nell’ambito in evoluzione del cybercrimine, i banditi digitali stanno implementando tattiche sofisticate per infiltrarsi nei conti bancari personali. Con l’aumento di queste minacce più insidiose, comprendere come operano e proteggersi contro di esse non è mai stato così cruciale. Dominare l’arte dell’igiene di internet è ora una necessità.

Come i Cybercriminali Sfruttano i Protocollo di Sicurezza Comuni

Uno dei metodi astuti impiegati dai cybercriminali è quello di inserire ripetutamente password errate per bloccare le vittime fuori dai propri account. Una volta bloccato l’account, il truffatore chiama la vittima, spacciandosi per un funzionario della banca. È fondamentale riconoscere questa manovra come una tattica comune usata per manipolare gli individui a rivelare informazioni sensibili.

Casi d’Uso Reali e Tattiche

I cybercriminali spesso utilizzano i seguenti passaggi:

1. Contatto Iniziale: Una chiamata che sembra legittima, spesso pianificata durante ore di punta per colpirti di sorpresa.

2. Impersonificazione: Il truffatore si spaccia convincentemente per un rappresentante della banca.

3. Distribuzione di Malware: Persuadere le vittime a installare app dannose che concedono accesso alle loro informazioni.

4. Sfruttamento: Utilizzare informazioni disponibili pubblicamente, come email e dettagli sui social media, per personalizzare il loro approccio.

Passi da Seguire per Rinforzare le Tue Difese

1. Verifica Sicura: Verifica sempre l’identità del chiamante contattando direttamente la tua banca utilizzando numeri ufficiali.

2. Installa Solo App Verificate: Utilizza solo il Google Play Store o l’App Store per le installazioni delle app.

3. Scrutinio delle Email: Fai attenzione quando clicchi su link o scarichi allegati nelle email, specialmente quelle che sembrano provenire dalla tua banca.

4. Cautela nelle Reti Pubbliche: Evita di accedere a conti sensibili quando usi Wi-Fi pubblici o stazioni di ricarica USB.

Tendenze Chiave del Settore

Il panorama globale del cybercrime è in evoluzione, con un aumento dell’uso di tattiche di ingegneria sociale. Secondo un rapporto di Cybersecurity Ventures, i costi del cybercrime sono previsti raggiungere $10,5 trilioni all’anno entro il 2025. Questo evidenzia la necessità per individui e aziende di aggiornare continuamente le proprie misure di cybersecurity.

Strumenti per una Maggiore Sicurezza

– Autenticazione a Due Fattori (2FA): Abilita un ulteriore strato di sicurezza oltre la tua password.

– Aggiornamenti Regolari del Software: Assicurati che tutti i dispositivi e le applicazioni siano sempre aggiornati per proteggere contro le vulnerabilità.

– Software di Sicurezza Personale Personalizzato: Investi in software di cybersecurity rinomati per proteggerti da malware e tentativi di phishing.

Potenziali Limitazioni e Controversie

Sebbene queste strategie rafforzino significativamente la sicurezza, nessun metodo è infallibile. Una limitazione critica è la consapevolezza e la vigilanza costante degli utenti. Nonostante gli strumenti di sicurezza siano più avanzati, l’elemento umano rimane un punto debole nella cybersecurity.

Conclusione: Suggerimenti Pratici

Nell’era digitale, proteggere le tue informazioni personali e finanziarie è fondamentale. Rivedere regolarmente i tuoi estratti conto per transazioni non autorizzate e mantenere password forti e uniche sono azioni semplici ma efficaci che puoi implementare oggi stesso. Ricorda sempre: se qualcosa sembra sbagliato, probabilmente lo è. Fidati del tuo istinto e dai priorità al dubbio e alla verifica.